O livro em destaque lista as melhores práticas para servidores físicos que possuem a função Hyper-V instalada.

Mas neste artigo, você terá a oportunidade de ajudar. Você pode aumentar/editar este artigo e adicionar mais informações baseadas em sua experiência profissional.

-

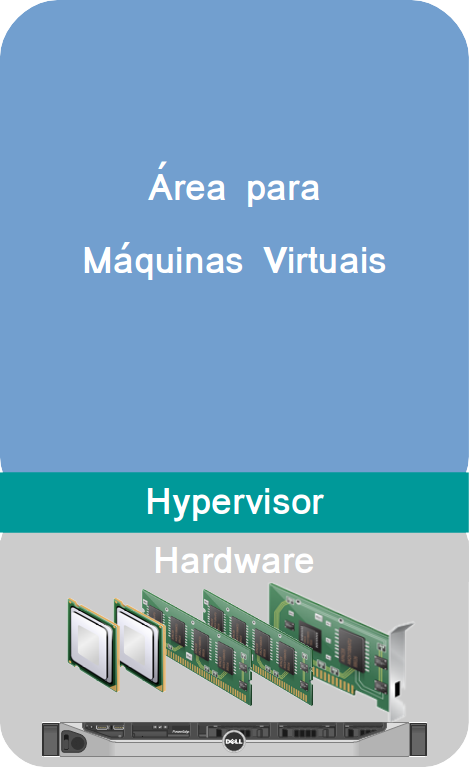

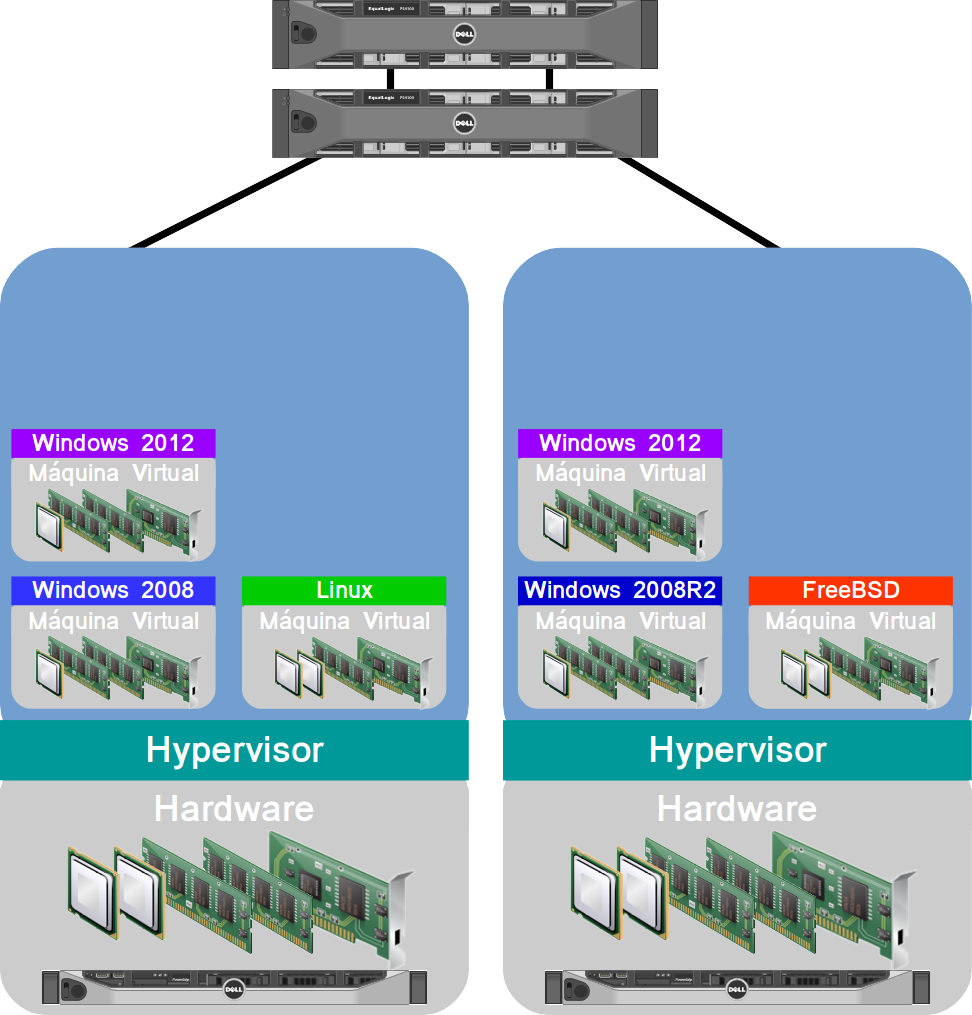

Baixe, leia e entenda as informações incluídas no White Paper “Performance Tuning Guidelines for Windows Server 2008 R2” (http://msdn.microsoft.com/en-us/windows/hardware/gg463392.aspx). Três sessões neste documento podem ter impacto significantivo na discussão sobre os ajustes de performance do hardware físico, configurações de redes e subsistemas de armazenamento. Este são fatores críticos para o bom funcionamento do Hyper-V, porque o próprio hypervisor se instala sobre a camada de hardware, como descrito anteriormente e controla todo o hardware no Windows Server 2008. O próprio sistema operacional é executado em uma máquina essencialmente virtual, mais conhecida como a partição pai.

-

Leita também os documentos Getting to Know Hyper-V: A Walkthrough from Initial Setup to Common Scenarios on TechNet (http://technet.microsoft.com/en-us/library/ee256064(WS.10).aspx).

-

Familiarize-se com os termos principais utilizados no Hyper-V (http://social.technet.microsoft.com/wiki/contents/articles/168.hyper-v-terms.aspx).

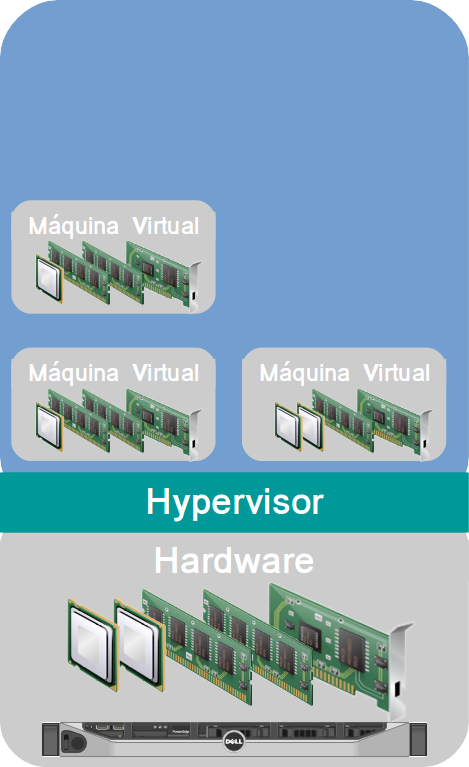

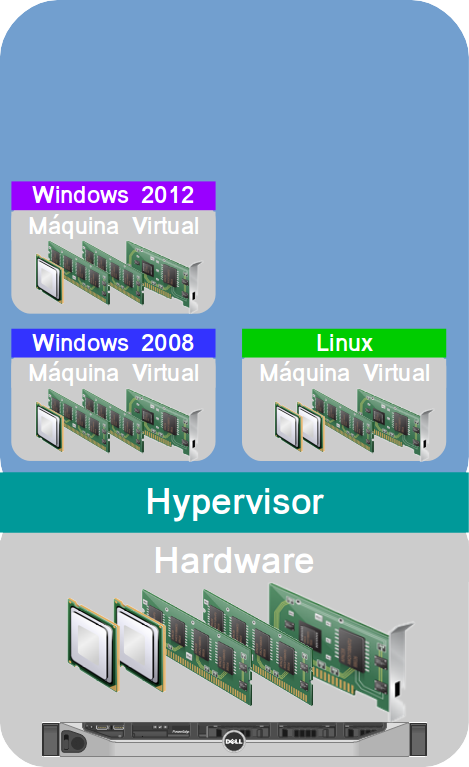

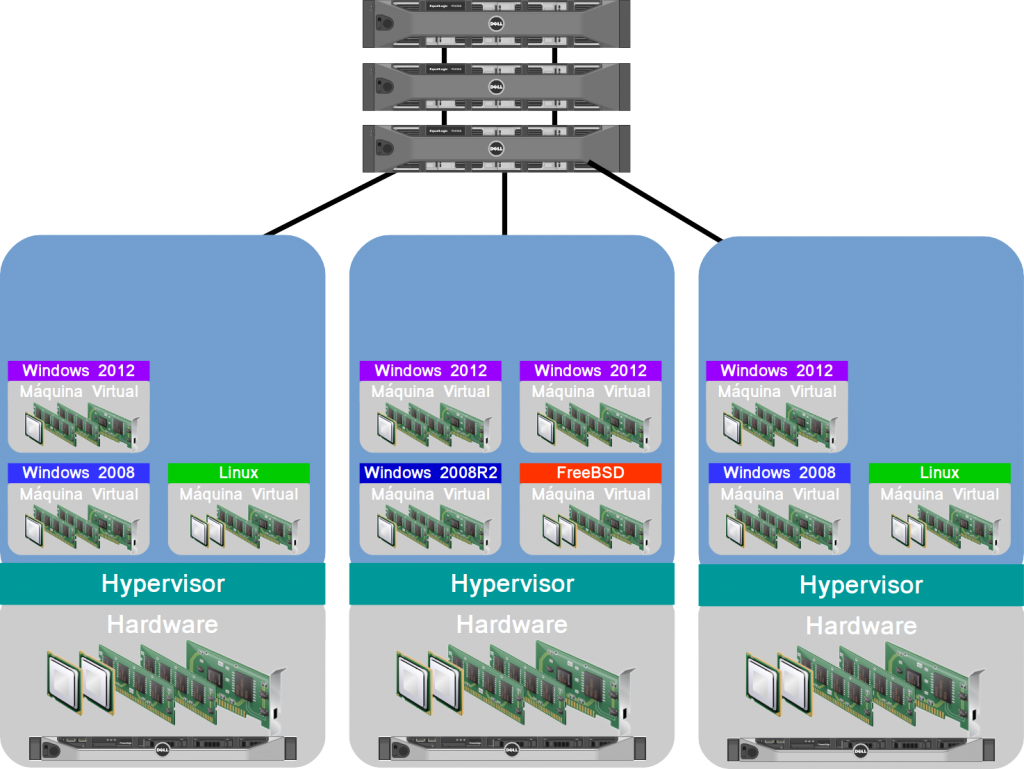

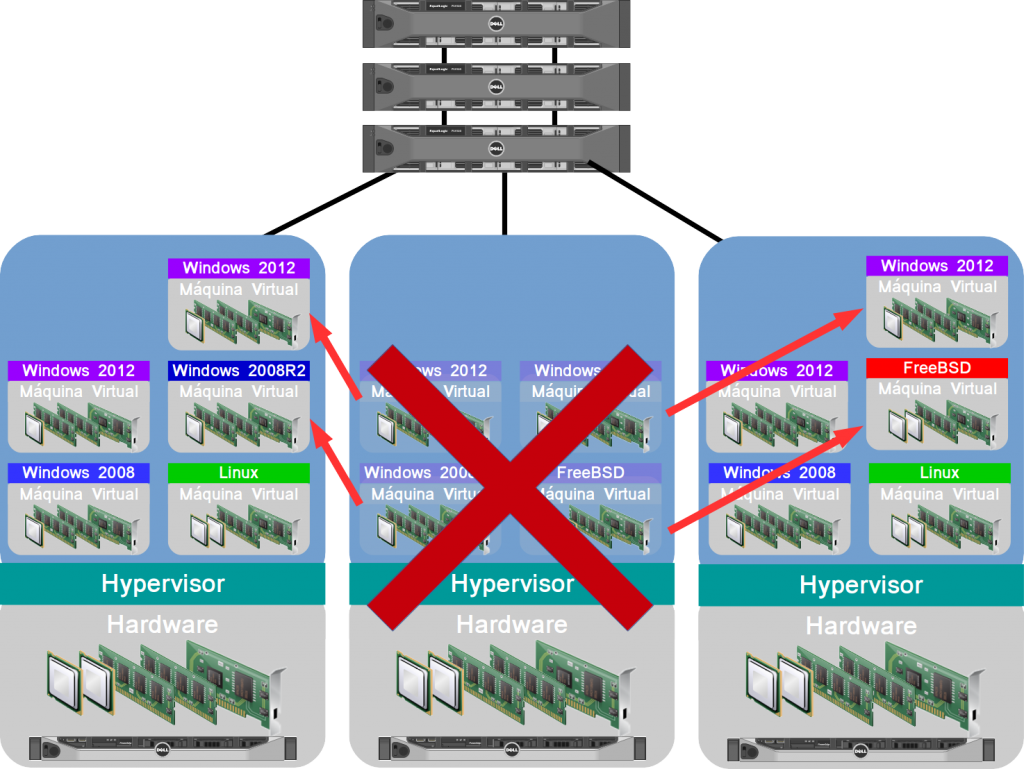

Evite sobrecarregar o servidor

- Determinar o número de máquinas virtuais que serão hospedadas no servidor Hyper-V e a carga de trabalho que eles deverão suportar. A versão do sistema operacional que será instalado no servidor físico pode ajudar nesse sentido, como primeira “Boa Prática” considere utilizar o Windows Server 2008 Datacenter x64 com Hyper-V. O Datacenter x64 Edition suporta até 64 processadores, 2 terabytes de memória física, e 16 nós de cluster de failover para cenários de Quick Migration e permite que um número ilimitado de máquinas virtuais possam ser executada no Hyper-V. Seleção de uma instalação Server Core fornece benefícios adicionais, incluindo maior segurança e menor manutenção.

Garanta Alta Velocidade de acesso para os Storages

- Para storages, considere usar SANs que podem ser configurados com alta velocidade de acesso as informações (10.000 RPMs ou mais) com altas taxas de I/O e RAID 0+1. Você pode ainda usar comunicação por Fiber Channel ou iSCSI.

Instale Multiplas placas de rede

- Para a rede, garanta que você terá mais que uma placa de rede instalada fisicamente em seu servidor e que terá um dedicada para a administração do Hyper-v, ou seja, esta placa não será usada por nenhuma máquina virtual. Para máquinas virtuais com altas cargas de trabalho, você pode querer dedicar uma placa física do servidor para a placa virtual que a mesma usará. Garanta que as máquinas virtuais compartilhem as placas de redes físicas de forma que não saturem esta placa selecionada. Use o monitor de Performance e Confiabilidade para definir uma linha de base que lhe ajudará a definir e ajudar a carga de dados entre as placas de rede do servidor Físico.

- Se você tiver apenas uma única NIC na máquina que você está configurando a função Hyper-V, estiver fazendo a configuração remotamente (por exemplo, em uma sessão RDP) e você optar por vincular o Protocolo de switch virtual para o NIC único no máquina, você será desconectado da sessão e uma reconexão pode não ser possível até que o adaptador de rede virtual recém-criado foi configurado corretamente.

Configure o Software de Anti-virus para ignorar os processos e diretórios do Hyper-V

- Se você estiver executando o software de antivírus no servidor físico, você pode considerar a possibilidade de não incluir no processo de verificação os arquivos Vmms.exe e Vmswp.exe e os diretórios que contêm os arquivos de configuração das máquinas virtuais e os VHDs. Um benefício adicional do uso de discos pass-through em suas máquinas virtuais é que você pode usar o software antivírus em execução no servidor físico para proteger essa máquina virtual também.

Evite armazenar Arquivos de Sistema nos Drivers utilizados para armazenamento do Hyper-V

- Não armazene qualquer arquivo de Sistema (Pagefile.sys) nos drivers dedicados para armazenamento de dados de máquinas virtuais.

Monitore a performance do servidor para otimizar e gerenciar a carga do mesmo.

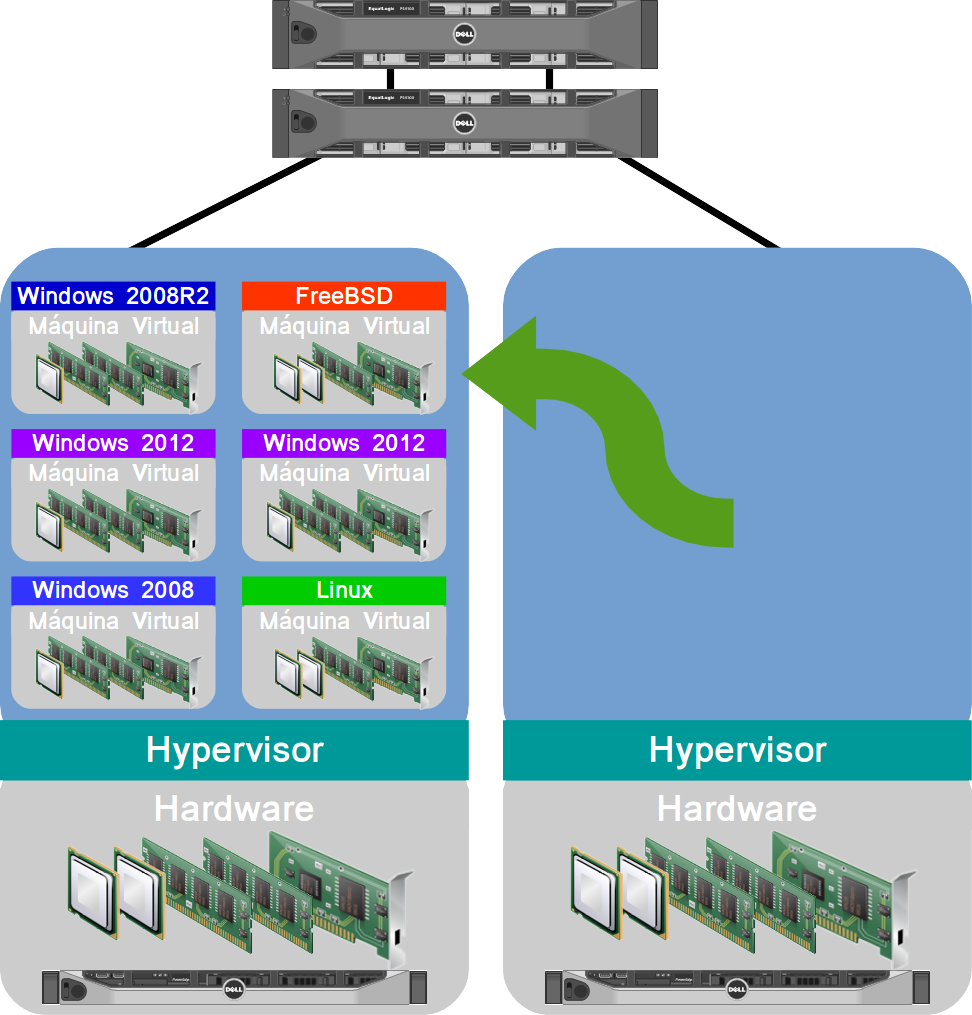

- Quando você estiver executando várias máquinas virtuais com alta carga de trabalho no Hyper-V, garanta que uma adequada baseline seja obtida através de um período adequado (diria, cinco dias durante o horário normal de uso do sistema) para garantir que a configuração do hardware do servidor físico estará otimizado para suportar a carga gerada pelas máquinas virtuais. Quando o Hardware físico não suportar a adição de mais memória, processadores ou novos storages, você então precisará avaliar a possibilidade de migrar as máquinas virtuais para um outro Servidor Hyper-V.